Retour à la page E4

Vérifier le respect des règles d'utilisation des ressources numériques

Contrôle des droits d'accès et des permissions

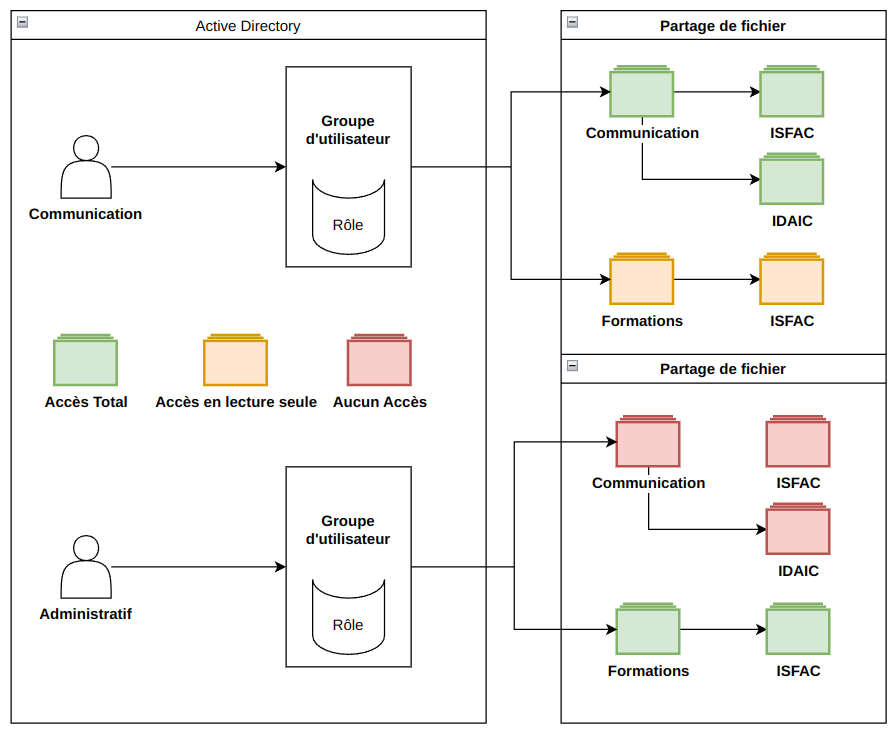

Le respect des règles d'utilisation commence par une gestion des droits d'accès aux ressources numériques. En collaboration avec Green IT Solutions, j'ai mis en place une gestion des accès basée sur la méthode RBAC (Role-Based Access Control), garantissant que chaque collaborateur a uniquement accès aux données nécessaires à son poste. Les permissions sont régulièrement revues et mises à jour en fonction des besoins exprimés par les services.

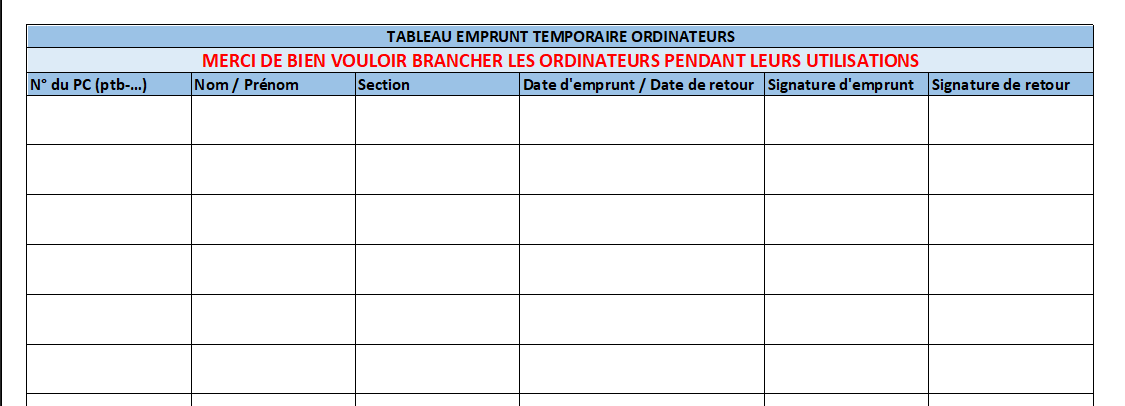

Gestion des appareils prêtés

Pour garantir le respect des conditions d'utilisation des PC prêtés, un suivi rigoureux est effectué :

🕒 Suivi des prêts : Chaque prêt est enregistré avec une durée définie, et les retours sont contrôlés pour vérifier l’état des appareils.\ 🔄 Vérification à la restitution : Les appareils sont inspectés pour s'assurer qu'ils n'ont pas été modifiés de manière non autorisée ou endommagés.

Mise en conformité des équipements

Pour s'assurer que les ressources numériques sont utilisées conformément aux politiques internes, plusieurs contrôles sont mis en place :

🔐 Respect des données personnelles : Avant et après chaque utilisation, une inspection des PC est réalisée pour s'assurer qu'aucune donnée personnelle, comme des mots de passe ou des fichiers, n’est laissée sur les appareils. \

🛡️ Mises à jour et sécurité : Avant chaque utilisation, les équipements sont vérifiés pour s'assurer que tous les logiciels, y compris les antivirus, sont à jour. Cela garantit la sécurité des appareils et des données qu'ils manipulent.